Estimados (as) todos (as)

Tengo el gusto de compartir el cartel de la primera mesa del Congreso Internacional de Ciencias Penales organizado por el INSTITUTO NACIONAL DE CIENCIAS PENALES (México)

http://www.inacipe.gob.mx/congreso2020.php

Estimados (as) todos (as)

Tengo el gusto de compartir el cartel de la primera mesa del Congreso Internacional de Ciencias Penales organizado por el INSTITUTO NACIONAL DE CIENCIAS PENALES (México)

http://www.inacipe.gob.mx/congreso2020.php

Acabo de ver “El dilema de las redes sociales” (Netflix, 2020)

Creo que bien valdría la pena reflexionar de qué manera han transformado la cotidianidad, hasta qué punto sirven como herramientas y en qué momento nos convertimos en objetos cautivos de ellas.

¿Qué tipo de información recibimos y cuál es la que proporcionamos?

¿Somos racionales en su uso? ¿Confiamos en lo que nos proporciona y anuncia?

¿Cuánto de lo que vemos en la red terminamos consumiendo? ¿Qué tipo de anuncios rechazamos?

Las redes sociales sirven para estar en contacto con amigos (as), compañeros (as), y usándolas adecuadamente son una excelente herramienta de trabajo, pero su mecánica de funcionamiento es más compleja.

Vale la pena ver el documental y discutir sobre la hipótesis que nos plantea: somos un objeto de las redes y si no reparamos en la información recibida, actuaremos en la dirección que nos ofrezca ya sea para usos netamente comerciales o para cuestiones políticas de gran relevancia.

Las redes albergan fake news y contribuyen también a la polarización.

Esa brecha entre nativos y migrantes digitales no se ha acortado, vemos al mundo desde ópticas distintas.

En la a revista Contaduría Pública (mayo de 2020) que publica el Instituto Mexicano de Contadores Públicos aparece un artículo sobre la usurpación de identidad.

Espero sea de su interés

La receta de las autoridades ante la llegada de una enfermedad en masa de alto grado de contagio (y por sus características, de no contar con la infraestructura hospitalaria necesaria) ha sido la de aislar, en lo posible a la población. Bajo la orden “Quédate en casa” se pretende disminuir la demanda de atención médica.

Una vez en casa las personas, que tienen la posibilidad y los recursos económicos asegurados para hacerlo, pueden continuar realizando sus actividades con el uso de las tecnologías de la información y comunicación (TIC).

Con el uso de computadoras o teléfonos celulares y las aplicaciones correspondientes se desarrollan videollamadas, conferencias, organización de eventos, recepción de instrucciones y, recepción y distribución de noticias, realización de chats en grupo, elaboración de trabajos a distancia.

Imaginemos que la pandemia hubiese ocurrido hace apenas 30 años, la información no ocurriría en tiempo real y probablemente no hubiéramos sabido de la enfermedad que venía sino hasta muy tarde. Un Estado previsor podría haber hecho la compra del equipo necesario de darse cuenta, con las proyecciones matemáticas existentes, de qué tamaño sería el problema que enfrentaríamos en estos días.

Pero también la tecnología ha servido no solo para mantener informadas a las personas, más allá de los canales habituales. Una de sus bondades es proveer de entretenimiento al alcance de un click.

Ante los problemas de comunicación, aparecieron o despuntaron aplicaciones para mantener reunidas a las personas (ZOOM es un claro ejemplo de ello). La obtención de materiales como libros (Ebook) o películas de estreno (Itunes, Netflix) y poderlas ver vía streaming es un paliativo para la necesidad de mantener la mente ocupada.

Sin embargo, detrás de todo ello, en esta historia también se escriben páginas del delito en contra de los usuarios.

Fraudes. Las personas son atrapadas por sus miedos o por su búsqueda de entretenimiento. Ya sea por el motivo que ingresen a la red, existen delincuentes dentro de la misma al acecho: ponen trampas basadas en la ingeniería social y la tecnología solo es un vehículo que potencia su trabajo. Ofrecen información sobre la pandemia, medicinas, equipos, venta de análisis para detectar la enfermedad y, contra el pago y aportación de datos personales, el usuario no recibe absolutamente nada y además ha quedado expuesto a el uso indebido de su información.

Lo mismo ocurre para aquellas personas que, abren correos de procedencia dudosa pero cuya oferta de materiales de entretenimiento se antojaba imposible de no aceptar. Se trata de correos que han servido para pescar (Pishing) incautos.

Pero los peligros no terminan ahí, el trabajo en la red desde domicilios particulares no era tan atractivo para la comisión de un delito como ahora, pues el objetivo de los hackers (crackers, en realidad) se orientaba a grandes objetivos. Ahora, al estar diseminado el trabajo, la actividad ilícita se orienta hacia los particulares que no poseen antivirus o que tienen contraseñas débiles. Todos están en la red y sí, hasta los delincuentes han migrado hacia el ámbito virtual.

Es importante que en estos tiempos:

No se difunda información falsa. Ya la pandemia es un problema muy serio como para incrementarlo en este ámbito donde navegan niños y adultos.

No redistribuya información que usted no haya verificado. Porque al hacerlo, quienes reciben el mensaje, piensan que proviene de una persona como usted, honesta, y no solo hacen caso, también lo reenviarán a sus contactos. Y si se trata de información falsa, todos al final terminan siendo utilizados.

Procure mantener su información a salvo, no la proporcione ante ofertas de último minuto, ni abra ofertas de procedencia desconocida.

Procure tener su antivirus al día. Y revise que sus contraseñas sean verdaderamente un muro ante cualquier ataque. Si su dispositivo fuese objeto de inmovilización (extorsión virtual) no dude en dar aviso a las autoridades. Con mucha frecuencia la información es recuperada.

Sigue leyendo

Recientemente, el INACIPE y Tirant lo Blanch dieron a conocer un proyecto editorial denominado «desafíos de la justicia» dentro del cual está el volumen dedicado a los Ciberdelitos. Una vez que apareció este ejemplar, se presentó en la Feria Internacional del libro de Guadalajara y, paulatinamente se hicieron otras presentaciones en distintos recintos.

Hace 20 años estos delitos eran novedad y plantearon determinados retos que no se vieron a tiempo. Hace 20 años no éramos esclavos de los teléfonos inteligentes, no teníamos el problema de no convivir socialmente por estar al pendiente de lo que pasa en el teléfono y lo que sucede de manera remota. Las redes sociales no tenían el mismo impacto en la cotidianidad. Usar un plástico para pagar no tenía mayores riesgos, no implicaba el robo de nuestros datos o de nuestro patrimonio.

En la actualidad ya no son una novedad las nuevas tecnologías y mucho menos la necesidad de que el derecho penal las tome en cuenta para saber hasta dónde y cómo regularlas sin perder vigencia ante los cambios tecnológicos que ocurren a pasos galopantes

El video que presentamos a continuación, deriva de la invitación de Expediente Inacipe para el coordinador y dos de los participantes en el libro Alicia Rubí Guerra Valdivia y Daniel Córdova.

enlace al programa:

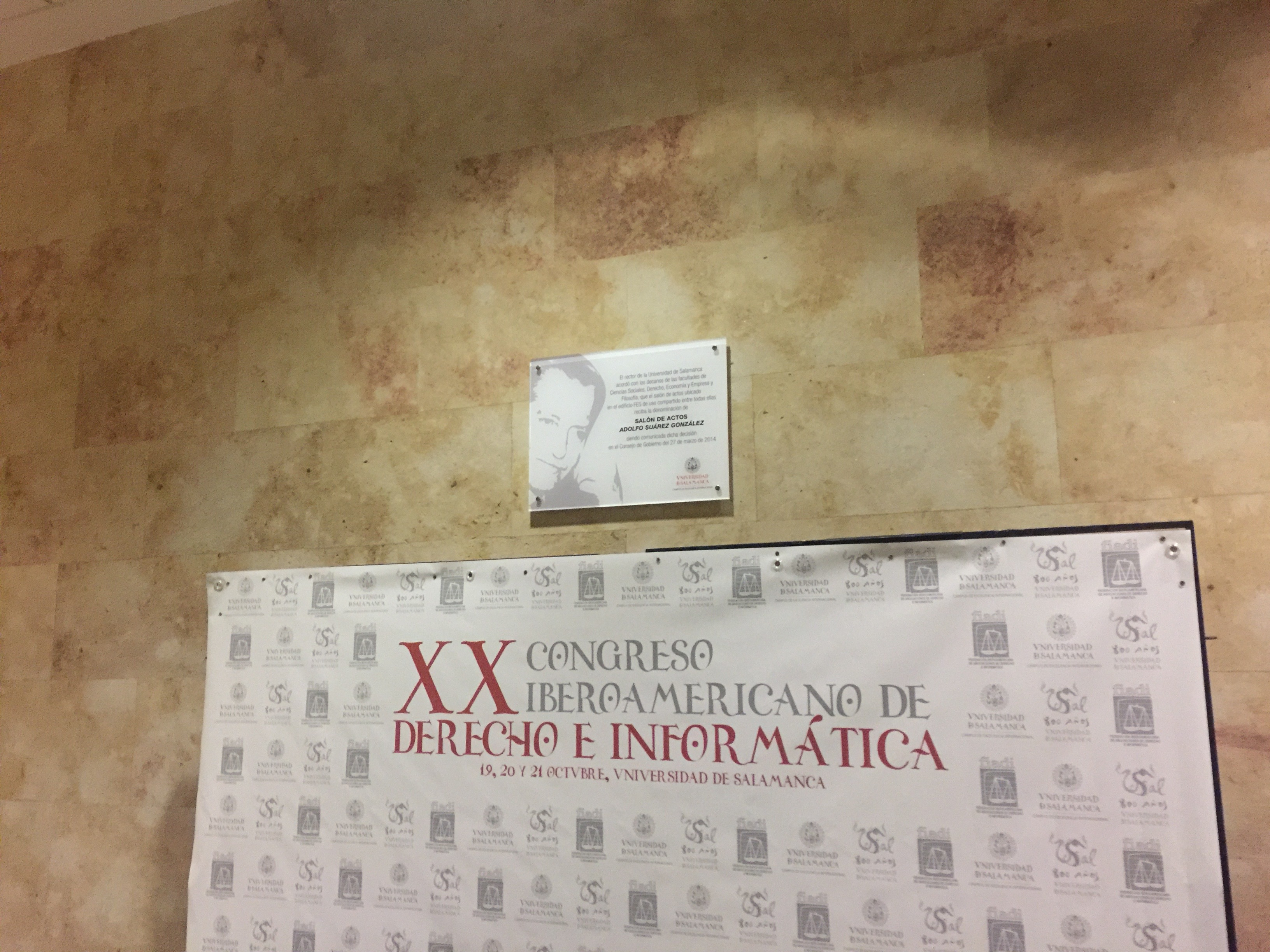

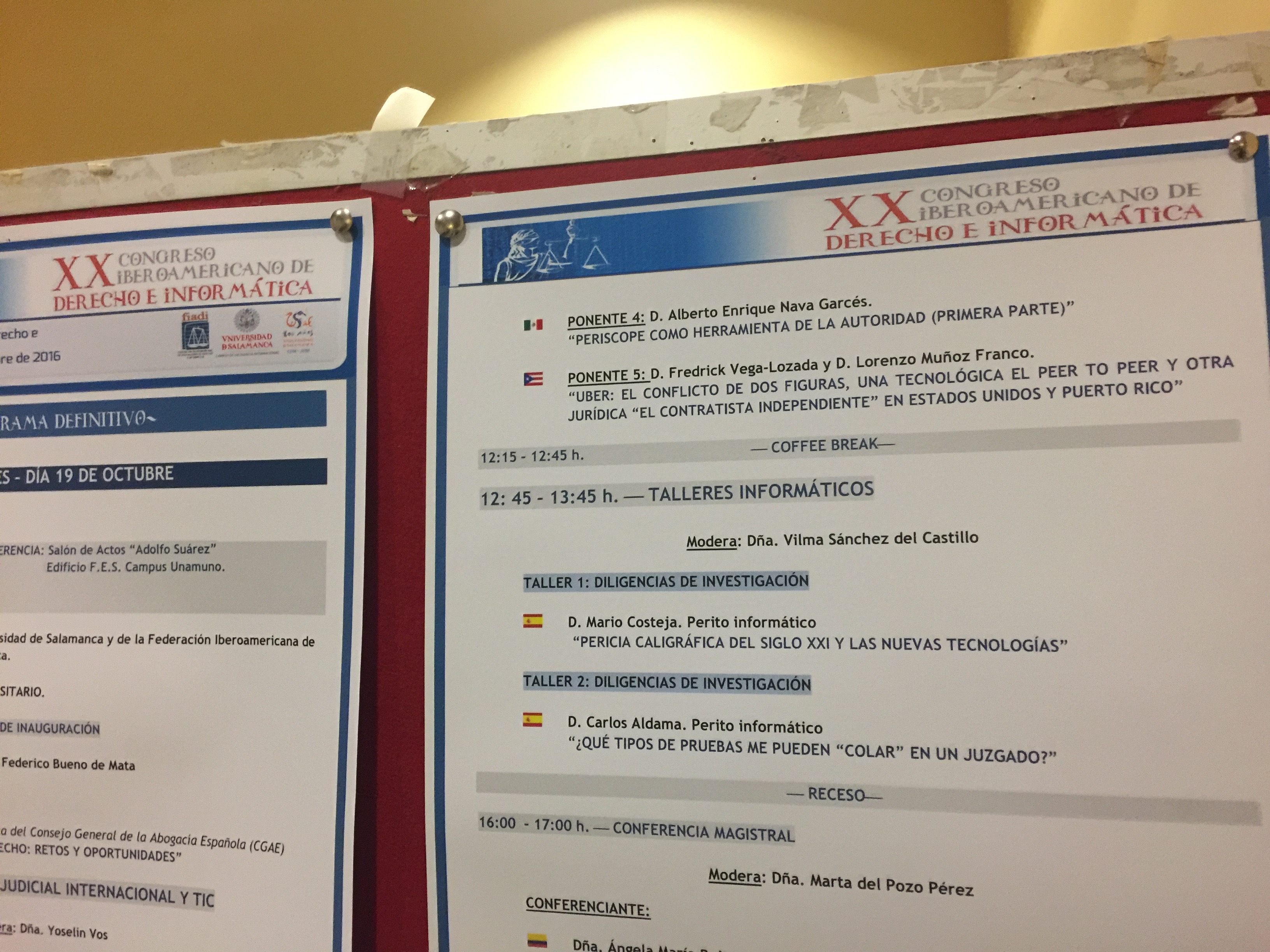

El 19 de octubre, tuve el honor de presentar una ponencia en la casa del gran maestro Don Miguel de Unamuno: la Universidad de Salamanca. En el marco de sus ochocientos años de historia, se llevó a cabo el XX CONGRESO IBEROAMERICANO DE DERECHO E INFORMÁTICA.

Mi tema fue periscope y su uso por parte de las autoridades. Es un tema polémico pues aunque sus propósitos parecieran ser válidos, lo cierto es que se utilizó en su momento esta herramienta digital ante la ineficacia de leyes y autoridades que pudieran contener el problema de: calles apartadas con botes, palos, piedras, etc., tiraderos de basura improvisados, franeleros, gente estacionada en lugares prohibidos, banquetas tomadas por particulares, entre otras conductas reprobables.

Así que en esas lejanas latitudes y en medio de un ambiente festivo por la cercanía de los 800 años de la Universidad (de hecho la ciudad está en franco remozamiento para tal efecto), presenté el trabajo correspondiente que fue publicado en las memorias del propio congreso y que en su parte medular (de la cual dí un avance para la revista el mundo del abogado) establezco:

«Este artículo es una reflexión derivada del uso que le ha dado un funcionario de la Delegación Miguel Hidalgo (Ciudad de México) a la aplicación Periscope, desde enero de 2016 a la fecha. Este hecho ha ocasionado tres momentos en particular: el primero, cuando al reprender (por cuestiones de justicia cívica) a una señora que tiraba basura en la calle, apareció el rostro de su hijo (que no era infractor ni partícipe) quien, por ser menor, quedó expuesto al discrimen social y a un reproche que no merecía; el segundo incidente ocurrió con una persona con aparente discapacidad que tuvo la misma suerte y, por último, se dio el caso de que al intentar bajar vehículos de la banqueta, el funcionario quedó sujeto a las amenazas del dueño de los vehículos, quien, al parecer, una semana después intentó privarlo de su libertad y cuya agresión terminó en lesiones y robo.

Semanas más tarde, el mismo funcionario volvió a utilizar la aplicación para exhibir a personas que, presuntamente (pero no probablemente), ejercían la prostitución, lo cual desencadenó una nueva protesta al sentirse este grupo vulnerado y discriminado por su aspecto y afectado en su dignidad.

Con estos antecedentes tenemos abierto un debate sobre el uso de esta aplicación, ya que en principio deben tomarse en cuenta los siguientes puntos:

Asimismo, la actuación del funcionario no debe confundirse con la del ciudadano en cuanto al margen de derechos y obligaciones, ni tampoco puede invocar derechos personales cuando está actuando como autoridad. Lo que no significa que las autoridades no estén protegidas por el derecho, como se suele argumentar. Por ello, existe un marco regulatorio para que puedan desempeñar sus funciones y no se afecte su función ni su persona.

La transparencia en todo caso debe procurarse desde la actuación del funcionario y no enfocando en la persona transgresora. Se debe documentar la actuación de la autoridad. Esto es, la autoridad puede documentar su actuación y de hecho es conveniente que esto sea obligatorio, porque así el ciudadano podrá pedir copia del video cuando considere que la autoridad le conculcó sus derechos, pero eso de ningún modo autoriza a la autoridad para dar a conocer, en tiempo real, presuntas faltas, porque no solo prejuzga, sino que se adelanta al criterio del juez cívico y expone al ciudadano a un reproche social que también puede resultar infamante.

Lo anterior ya ocurre con las grúas de la Ciudad de México que deben de grabar sus actuaciones, o en el caso de la videovigilancia que graba en tiempo real, pero solo mediante una solicitud a la autoridad y una vez que se haya justificado dar a conocer el contenido de sus grabaciones.

4.- La naturaleza de la aplicación Periscope, que se trata de una aplicación que en red social transmite video y audio en tiempo real. Y todo lo anterior se desató porque la titular de la Comisión de Derechos Humanos de la Ciudad de México, en lugar de emitir una recomendación, se limitó a hacer conjeturas de la actuación del funcionario delegacional.

Consideramos necesario hacer esta aclaración, pues en el caso que nos ocupa, estas cuestiones parecen haber sido obviadas del contenido del documento el cual resulta, y, por ende, ambiguo.»

La ponencia tuvo buena aceptación y recibí comentarios positivos sobre mi presentación (la cual fue transmitida en streaming y también hice lo propio a través de periscope, coincidentemente con el tema tratado).

El propio congreso fue también una ocasión para conocer a expertos en los temas de nuevas tecnologías, de cuyos encuentros destaco el de la Dra Bibiana Luz Clara, cuyas aportaciones fueron fundamentales para mis primeros trabajos en la materia y la cálida recepción del Dr. Federico Bueno De Mata, quien fue el encargado de la logística de este congreso y de la edición puntual de sus memorias.

No puedo dejar de agradecer el invaluable apoyo del INFOTEC para la realización de esta conferencia así como del viaje de investigación que hice a la par.

A continuación me permito compartir algunas imágenes de este evento.

Sin duda fue un privilegio académico poder estar en dichas aulas compartiendo experiencias con colegas de otras latitudes.

[1] De Dienheim Barriguete (2016) destaca: “Así pues, el derecho al respeto a la vida privada o intimidad, al honor e incluso a la imagen propia, son considerados ya como derechos humanos fundamentales, establecidos por diversos instrumentos internacionales como son la Declaración Universal de los Derechos Humanos aprobada por la Asamblea General de las Naciones Unidas en 1948 (artículo 12), el Pacto Internacional de Derechos Civiles y Políticos de 1966 (artículos 17 y 19), la Convención Americana sobre Derechos Humanos de 1969 (artículos 11 y 13), y en la Convención sobre los Derechos del Niño de 1989 (artículo 16), instrumentos todos estos firmados y ratificados por nuestro país. Cabe señalar que también existen otros instrumentos que establecen este derecho como son: la Convención de Roma para la Protección de los Derechos Humanos y las Libertades Fundamentales de 1959, la Declaración de los Derechos y Libertades Fundamentales aprobadas por el Parlamento Europeo y la Carta Africana de los Derechos del Hombre y de los Pueblos de 1981 y de los que México no es parte.”

El 19 de octubre, tendré el honor de presentar una ponencia en la casa del gran maestro Don Miguel de Unamuno: la Universidad de Salamanca.

En el marco de sus ochocientos años de historia, se llevará a cabo el XX CONGRESO IBEROAMERICANO DE DERECHO E INFORMÁTICA. Sin duda será un privilegio académico poder estar en dichas aulas compartiendo experiencias con colegas de otras latitudes.

Aquí les comparto el programa que sigue teniendo el carácter de provisional.

programafiadixx-provisional-copia

Ubijus publicó este mes el libro Análisis de la legislación penal mexicana en informática. Retos y Perspectivas (Nava Garcés, Alberto E., Ubijus, México, 2015)

En la cuarta de forros se lee:

¿Se ha legislado sobre los delitos informáticos en México? ¿de qué manera? ¿es nuestra legislación acorde a la que existe en el ámbito internacional? ¿qué tan eficaz ha sido la legislación?

El presente estudio desarrolla un documento diagnóstico del trabajo legislativo pendiente y de las áreas de oportunidad para combatir con eficacia el fenómeno del delito electrónico.

Tenemos elaborados cuatro trabajos de referencia sobre el tema: Análisis de los delitos informáticos, publicado por Porrúa en 2005 (su segunda edición apareció en 2007), La prueba electrónica en materia penal (Porrúa, 2011), Ley Federal de protección de Datos personales en posesión de los particulares, con comentarios (Porrúa, 2012), Compilación legislativa en materia electrónica en América Latina (documento de trabajo publicado en forma electrónica por el INACIPE en 2013) y el libro coordinado El Derecho en la era digital (Porrúa, 2013). Pero los avances tecnológicos hacen necesario escalar hacia la generalidad de las tecnologías, así como al universo de conductas que, sin ser nuevas, se valen de los recursos tecnológicos para vulnerar el orden y atentar contra bienes jurídicos valiosos. Por lo tanto, planteamos la necesidad de tener en Latinoamérica una legislación base que permita la cooperación en la materia y el combate uniforme al delito electrónico.

Esta investigación se propone hacer el discrimen sobre lo que hasta hoy se ha escrito en materia de delitos informáticos en México y sus limitaciones.

En particular destacan mucho ensayos legislativos en distintas legislaciones estatales locales (Veracruz, Tabasco, Nuevo León y Zacatecas, por ejemplo) en donde se ha pretendido establecer tipos penales que no contribuyen a la solución del problema, han sido coyunturales o faltas de técnica, pero también abordaremos aquéllos instrumentos internacionales como ACTA (acuerdo antifalsificación), cuyo contenido puede contravenir normas de carácter interno.

(tomado de la cuarta de forros)

Espero que este trabajo, que tiene muchos vasos comunicantes con trabajos anteriores y que actualiza algunos datos e incluye proyectos de ley para la discusión sobre su viabilidad, sea de su interés.

Tres son las etapas en las que se funda la existencia de un delito informático: la de su inclusión en los catálogos penales (legislación), la forma en que se debe investigar (forense informática) y, la forma en que se acredita ante un juzgado o tribunal (prueba electrónica). En México aun no se ha pasado de conformar la primera etapa a pesar de contar con escasos pero muy buenos elementos para realizar la segunda.

Todos los días, por distintos medios, somos testigos de una diversidad de conductas cometidas a través de las nuevas tecnologías. El robo de identidad y la pornografía infantil son conductas que con los nuevos medios electrónicos han repuntado de manera exponencial. No muy lejos hemos leído los múltiples fraudes cometidos en la red en donde la legislación tradicional parece ser insuficiente. ¿pero realmente no hay legislación para acotar estas conductas?

Debemos partir de dos preguntas más, la primera: ¿están legislados los (mismos) delitos informáticos en todo el país? y, ¿son acordes los delitos informáticos con el convenio de Budapest contra la cibercriminalidad de 2001? La respuesta a ambas interrogantes es no.

El legislador tiene, entre otros pendientes, legislar y unificar el tratamiento que deberá darle a los llamados delitos informáticos con el fin de no dejar vacíos que son aprovechados por la criminalidad “en línea” o informática. Lo hemos señalado antes: “El sueño de un mundo automatizado se puede volver en la pesadilla de quienes han puesto sus bienes al alcance de cualquier medio electrónico”.

En 1999, cuando el Código Penal Federal regía en el Distrito Federal para los delitos de fuero común, se incluyó el catálogo de delitos informáticos del artículo 211 bis 1 al 211 bis 7 (pero sirva recordar: sólo para el Distrito Federal y sólo para los delitos del fuero común).

Pero, ese mismo año, la legislación penal quedó como una facultad a cargo de la Asamblea legislativa del Distrito Federal, la cual fue ejercida y se promulgó el efímero Código Penal para el Distrito Federal, cuya vigencia se extendió hasta 2002, cuando se publicó el entonces nuevo Código Penal para el Distrito Federal, entre cuyas características destacó la ausencia de legislación en materia informática, con la salvedad del mal hecho artículo 231, fracción XIV que hace referencia a transferencias por medio electrónico y del artículo 211 relativo al robo de identidad.[1]

Pero como podemos observar, la construcción de los tipos penales en materia informática fueron realizados previamente a los que sugiere el convenio de Budapest que además, es importante decirlo, México no ha suscrito ni ratificado.

Por lo que respecta a las legislaciones de los estados y por cuanto hace a los delitos informáticos, tenemos que en los códigos penales de Aguascalientes y Tabasco establecen dichas figuras entre los Delitos contra la seguridad en los medios informáticos y magnéticos; Baja California los establece en los Delitos contra la inviolabilidad del secreto; Chiapas, en los Delitos en contra de las personas en su patrimonio; Colima, Puebla, Querétaro, Zacatecas y Morelos, en los Delitos contra la moral pública; Oaxaca, en los Delitos contra la moral pública y en los Delitos contra la libertad y violación de otras garantías y; Tamaulipas, en los Delitos de revelación de secretos y de acceso ilícito a sistemas y equipos de informática.

Por su parte dentro de los códigos penales de Baja California Sur, Campeche, Chihuahua, Coahuila, Durango, Estado de México, Guanajuato, Guerrero, Hidalgo, Jalisco, Michoacán, Nayarit, Nuevo León, Quintana Roo, San Luis Potosí, Sonora, Tlaxcala, Veracruz Llave y Yucatán, no se contiene disposición relativa sobre el particular.

Frente a esta ausencia legislativa, es común que se pretenda dar efectos extensivos a los delitos informáticos contenidos en el Código Penal Federal, sin embargo, ya la Suprema Corte de Justicia de la Nación se ha pronunciado sobre el particular, advirtiendo la incompetencia en la que incurren las distintas instancias federales cuando el afectado no cumple con las hipótesis contenidas en el artículo 50 de la Ley Orgánica del Poder Judicial de la Federación.

En ese tenor los delitos informáticos, son materia de cada legislación estatal o del Distrito Federal, por lo que su ausencia, en tratándose de particulares afecta sólo a los particulares mismos y si recurren a la intancia federal para eludir este vacío, no sólo no prosperará su acusación, sino que quedará sujeta a otra decisión que ya ha tomado la Corte respecto de actuaciones realizadas ante autoridad incompetente: la nulidad de dichas actuaciones y por ende, el final del camino por cuanto hace a este tema.

Es urgente revisar y unificar la legislación de la materia. Como es urgente revisar la conveniencia de resolver un problema global sin las respuestas locales que han resultado tan infructuosas, lo que se ha traducido en un nicho de impunidad que cuesta muchos millones de dólares para los afectados por las conductas de las que son víctimas en la red.

Cuando se haga la revisión legislativa se deberá tomar en cuenta que día a día existen nuevas amenazas en la red, conductas que están partiendo de esa misma naturaleza etérea con la que está hecha la supercarretera de la información (vocablo que está desapareciendo para referirse a internet).

El convenio de Budapest contra la cibercriminalidad, que fue realizado en noviembre de 2001 (antes del auge de las redes sociales, que en mucho han cambiado la faz de la red y la conducta de los usuarios) representa un gran reto legislativo, puesto que abarca diversas materias sensibles que no pocas veces ha dado motivo a los dilemas sobre las libertades y el control legislativo, lo que ha retrasado su discusión para ratificarlo. Pero omitir su estudio sólo mantiene en situación de atraso económico a los países en desarrollo y en un franco estado de vulnerabilidad a los usuarios de los medios informáticos.

[1]Es importante mencionar que, a pesar de ser una conducta realizada con mucha frecuencia, sobre todo en las redes sociales, el robo de identidad no está tipificado (como en el Distrito Federal) en la legislación penal federal.

Aquí el PDF del Convenio de Budapest (2001)

El Derecho en la era digital

(Porrúa, México, 2013, 204 pp. ISBN 978 – 607 – 09 – 1406 -5 )

Las nuevas tecnologías son parte de la vida diaria y sin embargo en su utilización hay una marcada división generacional entre los nativos y los migrantes digitales.

El derecho no ha permanecido ajeno a estos cambios, pero tal vez su participación no ha alcanzado la eficacia necesaria para dar certeza del nuevo ámbito en el que se desarrollan nuestras vidas y los nuevos caminos por donde circulan nuestros datos personales.

Este libro sobre el Derecho en la era digital es un trabajo conjunto de varios expertos en distintas áreas del derecho, cuya labor (coordinada gracias al mal llamado ciberespacio) fue dar cuenta del tamaño del problema y la forma en que de manera precaria se ha regulado la red.

El breve prólogo fue realizado, ni más ni menos que, por un pionero en el tema: el doctor Julio Téllez, quien desde hace poco más de treinta años ha desarrollado estos temas en México.

Para su contenido participaron:

Como coordinador, el doctor Alberto Enrique Nava Garcés (que recientemente publicó en el INACIPE una compilación sobre legislación electrónica en América Latina de casi 700 páginas y quien además cuenta con otros libros sobre la materia como Delitos Informáticos; Prueba electrónica; ley federal de datos en posesión de los particulares, con comentarios).

Alfredo Calderón Martínez, joven jurista cuyo trabajo de grado en la London School of Economics and Political Sciencie (LSE) fue precisamente sobre los delitos informáticos.

Jonathan Garzón Galván, gerente jurídico de AMIPCI (Asociación Mexicana de Internet)

Alicia Rubí Guerra Valdivia, maestra en sistemas informáticos y maestra en Derecho, cuya doble formación la hacen una autoridad en el tema.

Joel Gómez Treviño, abogado titular de Lexinformática, cuya experiencia en el tema es abrumadora.

Ernesto Ibarra Sánchez, actualmente responsable de una gran parcela de la agenda digital en México.

Isabel Claudia Martínez Álvarez, Maestra en Derecho y gran conocedora del Derecho Penal, de donde destaca su obra sobre El Derecho penal del enemigo.

Alfredo Reyes Krafft, eminente maestro de varias generaciones y experto en el área informática en la banca digital en México.

y Carlos Soto Morales, juez de Distrito, cuyas sentencias han sido materia de nuevos criterios en el ámbito jurisdiccional.

Como puede observarse, el libro tiene una composición sólida que trata sobre temas necesarios para el operador del derecho tales como la firma electrónica o la evidencia digital y nos permite vislumbrar hacia dónde va el Derecho, cuando se habla de algo etéreo como internet o tan tangible como la videovigilancia y la protección de las comunicaciones.

para adquirir el libro, puede entrar a la siguiente liga https://www.porrua.mx/pagina-busqueda.php?s=nava+garces&type=a

también puede ser adquirido en itunes (ibooks)

Recientemente, el Instituto Nacional de Ciencias Penales ha publicado un documento de trabajo para aquellos interesados en los temas sobre nuevas tecnologías, comunicaciones, delitos informáticos, e internet, espero sea de utilidad.

Se trata del primer libro electrónico de INACIPE y, fue realizado bajo este nuevo método tomando en consideración que las leyes cambian muy seguido.

Esta es la liga de donde pueden descargar el libro electrónico

http://www.inacipe.gob.mx/publicaciones/novedades/novedades.php

(publicada en el Mundo del Abogado, junio de 2012)

¿De qué manera han revolucionado las nuevas tecnologías de la comunicación al Derecho Penal?

Los delitos cometidos a través de medios informáticos o electrónicos han acompañado a esta nueva era de prodigios tecnológicos que, en los últimos veinte años, ha revolucionado la vida diaria de las personas. Esto debido a que la computación, la telefonía celular, los nuevos instrumentos de audio y video son aparatos que acompañan el transcurso de la vida cotidiana. Por ejemplo, hace poco se inició en México el sistema para hacer pagos a través del teléfono celular, lo que permite al sujeto común pagar algún bien o servicio sin traer un solo billete o moneda.

Los adelantos tecnológicos tienen sus bondades, derivadas del objetivo con el que se desarrollan: mejorar la calidad de vida de sus usuarios. Esto se traduce en comunicaciones ágiles, procesos administrativos más eficaces y en ahorro de horas/hombre en el trabajo cotidiano.

Es por eso que el Derecho no puede mantenerse apartado de aquéllos que utilizan las nuevas tecnologías como el medio para realizar delitos.

En razón de que Internet no reconoce límites geográficos y que los delitos traspasan las fronteras, se ha tomado la conciencia de la necesidad de cooperación conjunta para combatir el delito informático, por ello se critica que nuestra legislación sobre delitos informáticos no esté al día.

¿Cuál es el perfil de los usuarios de las nuevas tecnologías?

Creo que resulta importante señalar que en México, según los datos de la AMIPCI, sólo tienen acceso a las nuevas tecnologías alrededor de cuarenta millones de cibernautas; esto significa que la mayor parte de la población no tiene acceso, no conoce el medio y, por tanto, no conoce las bondades y peligros que encierra la red. Por ello, estoy convencido de que la ola más grande de la informática apenas está por venir.

De estos cuarenta millones de personas distinguimos dos grandes grupos que observamos a partir del estudio de las redes sociales en internet: nativos y migrantes digitales.

El nativo digital es aquella persona que ha nacido y se ha desarrollado con el uso de las nuevas tecnologías, éstas son parte de su cotidianidad y, por tanto, no necesita manuales o instructivos para entender su funcionamiento; desarrolla vínculos personales a través de los medios electrónicos, pero su falta de malicia lo puede llevar a confiarse y depositar en dispositivos electrónicos ingentes cantidades de datos personales y compartirlos sin discrimen alguno.

El migrante digital, en donde me inscribo, no creció con las nuevas tecnologías, por el contrario, se ha ido adaptando a las mismas conforme evolucionan, requiere de manuales o instructivos y sus vínculos en la red, esencialmente, son para fortalecer los que tiene en la vida real. Por su desconocimiento de este tipo de tecnologías (y de sus riesgos), puede depositar ingentes cantidades de datos personales.

¿Cómo están regulados los delitos informáticos en nuestro país?

Brevemente te podría señalar que, como en otros países de la región, se ha dado una respuesta local a un problema global, y si esto lo dividimos entre las tantas entidades federativas, podemos concluir que la legislación en materia de delitos informáticos es deficiente.

Fue Sinaloa el primer estado de la República que incluyó algunos tipos en su Código penal, pero la eficacia de la ley iba inversamente proporcional al número de estados que no contemplaban los mismos delitos. El resultado: impunidad.

En 1999 se incorporaron delitos informáticos al Código Penal Federal, pero, sólo para dar una idea de su utilización, puedo señalar que en 2011 sólo hubo una consignación por el delito contemplado en el artículo 211 bis – 3 (según consulta que hice a PGR vía IFAI).

Ahora bien, los delitos informáticos contenidos en el Código Penal Federal no son aplicables sino cuando se dan las condiciones de competencia que señalan los artículos 104 de la Constitución Política de los Estados Unidos Mexicanos y 50 de la Ley Orgánica del Poder Judicial de la Federación, por lo que un sujeto como nosotros está protegido sólo por las leyes del fuero común.

En el Distrito Federal, son pocos los delitos informáticos que están en el catalogo del Código penal, pero sin duda destaca el de robo de identidad que, en las redes sociales y en otras actividades que utilizan la informática, aparece de manera más constante.

Por lo que hace a la pornografía infantil, el medio informático ha permitido la realización, de manera exponencial, de este delito como si hubiera encontrado su medio natural. Pero, con los instrumentos legales e instituciones pendientes de la procuración de justicia y de seguridad pública, creo que es el delito mejor combatido.

A pesar de todo, establecer un catálogo claro de delitos informáticos, regular la investigación de la prueba electrónica y su ofrecimiento en el proceso penal siguen siendo asignaturas pendientes.

¿Existe alguna otra conducta que use las nuevas tecnologías y que despierte tal interés por su regulación?

Efectivamente. Las nuevas tecnologías han incidido en el aumento sustancial de reproducciones no autorizadas de productos con contenido protegido por las leyes de derechos de autor y propiedad industrial. La libertad de los usuarios de internet para obtener de manera ilícita bienes protegidos es inédita. Las descargas ilegales de música, por ejemplo, demuestran cómo puede acabarse con toda una industria, o bien, cómo ésta debe repensar su modelo de negocios para salir a flote.

Un problema que cada día preocupa más es la aparición de la ‘ciberdelincuencia’, con delitos como lavado electrónico de dinero, las actividades de juego ilegal, la piratería informática o la violación de la propiedad intelectual. La cooperación internacional está ya muy avanzada en determinadas áreas fundamentales como la lucha contra la delincuencia internacional organizada que se sirve de las nuevas redes de comunicación.

Ante las nuevas formas de delincuencia informática y tecnológica que han aparecido en las redes mundiales (los delitos de piratería informática registrados están experimentando un crecimiento anual del 100%), las autoridades públicas han reaccionado y están haciendo esfuerzos para armonizar la legislación penal en materia de delitos informáticos y evitar la aparición de paraísos digitales para el delincuente.

Hace poco se discutía, en una comisión del Senado, el documento denominado ACTA (Acuerdo Comercial Anti-falsificación), que está basado en el artículo 10 de la Convención de Budapest sobre cibercriminalidad; sin embargo, dicho texto ha causado gran polémica, pues todo aquel instrumento que lleve consigo la supervisión o cancelación de servicios, sin guardar el respeto a las leyes fundamentales de los usuarios, provoca malestar entre quienes consideran a la red un territorio de las más amplias libertades.

Entonces, ¿la red está regulada?

La red, en tanto que es un medio de comunicación, está regulada por diversos ordenamientos nacionales (federales y estatales) e internacionales, pero algunas conductas de nuevo cuño escapan de esta regulación.

¿Qué se puede concluir en este ámbito?

1.- La propiedad intelectual genera dividendos para los artistas, creadores, desarrolladores e industria. La obtención y distribución ilícita de materiales protegidos es un nicho para la delincuencia, la cual opta por este medio por dos razones: no necesita utilizar la violencia como medio comisivo, y esto le permite el anonimato continuo,, y la falta de regulación, que es un claro incentivo para esta actividad.

2.- Las pérdidas para la industria permean a todos los involucrados en el proceso creativo. Menores ingresos también significan menor pago de impuestos.

3.- Internet ha sido un medio poco o mal regulado. Se atiende el fenómeno hasta que algo rebasa el ámbito virtual. Ejemplos de ello son el bullying, la pederastia, los fraudes financieros, el fomento al terrorismo, etcétera.

4.- Internet debe ser regulado de acuerdo con su naturaleza, es decir, bajo soluciones globales que verdaderamente protejan bienes valiosos para un estado, como lo es la propiedad intelectual

¿Qué sugiere para proteger la propiedad intelectual sin vulnerar derechos fundamentales, respecto al documento denominado ACTA?

Se recomienda:

A) La revisión integral de la legislación relativa a la propiedad intelectual, cuya armonía en el ámbito penal dista mucho de ser realmente eficaz.

B) No suscribir ni ratificar un instrumento internacional que sólo acusa la desesperación de un grupo de personas que, aunque de buena fe, no conoce el alcance de lo que están solicitando.

En su caso, suscribirlo y/o ratificarlo con las reservas correspondientes para no vulnerar la protección constitucional de los derechos de legalidad, audiencia, debido proceso e inviolabilidad de comunicaciones.

De estas sugerencias se podrá obtener

1.- Un mejor esquema de protección legal de la propiedad intelectual. Los creadores lo merecen.

2.- Una mayor recaudación de impuestos, que son generados por el correcto combate a aquellos productos que son comercializados eludiendo la materia por ser de origen ilícito.

3.- Certidumbre para los usuarios y proveedores del servicio.

4.- Una cultura de corresponsabilidad. Todos los factores (Estado, creadores, proveedores del servicio y usuarios) deben estar conscientes del papel que juegan en beneficio de todos.

¿Cómo se ha regulado esto en otras latitudes?

En España se ha pretendido regular, especialmente, la copia y distribución no autorizada de programas de ordenador y la tenencia de medios para suprimir los dispositivos utilizados para proteger dichos programas.

Parte de estas nuevas conductas es el rompimiento de sistemas para proteger la información. La copia ilegal es el siguiente paso después del acceso no permitido; por lo tanto, se debe sancionar a quien utilice sus conocimientos para traspasar mecanismos informáticos de seguridad sobre una base de datos lo que hace necesaria una nueva hipótesis dentro de nuestra legislación.

Resulta importante recalcar que al atentar contra la propiedad intelectual se menoscaba el patrimonio cultural de un país o del mundo entero, pues con estas actividades se atenta contra la actividad creadora y la remuneración que por su trabajo reciben artistas e intérpretes, así como las industrias disqueras, de software, editoriales, etcétera. En tal virtud, antes que atender al delito como tal se deben buscar soluciones creativas que impidan la reproducción no autorizada de material protegido por derechos de autor.

En España por ejemplo, han pasado por distintos experimentos regulatorios tales como la ley del Cánon, la ley Sinde y otros ordenamientos cuya aplicación ha sido controvertida ante los Tribunales constitucionales. Poca suerte han tenido en este campo. Pero cuando termina una ley, se proyecta una nueva.

En Estados Unidos por ejemplo, han realizado distintos instrumentos, como la SOPA (Stop on line piracy act) o la PIPA (PROTECT IP Act, Preventing Real Online Threats to Economic Creativity and Theft of Intellectual Property Act) que parten de la Digital Millennium Copyright Act y que no prosperaron.

Otro ejemplo es la actual Cyber Intelligence Sharing and Protection Act» o HR-3523, mejor conocida como CISPA, cuyos contenidos ponen en un punto de quiebre a la ley frente al usuario de la red y han despertado movimientos de protesta reflejados en ataques a las páginas de las empresas que las promueven o de las instituciones que las pretenden implementar. Sin duda alguna estamos frente al nacimiento de una nueva forma de sociedad.

¿Qué alternativa existe para que las leyes sean eficaces en el ámbito virtual?

Resulta indispensable, hoy más que nunca, establecer la cooperación internacional como uno de los puntos de solución.

Regresemos a las redes sociales en Internet

Las redes sociales en internet han despertado el interés de diversos sectores de la sociedad que buscan un contacto directo con los usuarios o receptores del mensaje (en el circuito de la comunicación). Los políticos han encontrado un sitio de bajo costo para la exposición de sus mensajes, sin intermediarios, a un gran público.

Esto también implica la posibilidad de que, a través de este tipo de redes, se realicen actos contra la ley como las campañas negras, consistentes en la denostación del contrincante, o bien, que por la naturaleza atopológica se realicen campañas fuera de los tiempos electorales sin que la ley pueda alcanzar estas campañas realizadas desde puntos fuera de jurisdicción.

En las redes sociales, como en toda asociación humana, debemos distinguir el perfil y los objetivos que tienen implícitos. Finalmente, la red es pertenencia. Del mismo modo en que cada persona se une a ciertos grupos sociales, en las redes virtuales hay adaptación, inadaptación (autorechazo) y discriminación (rechazo de los otros).

Dentro de las principales redes sociales (Facebook, Hi5, Linkedin, Flickr, Myspace y Youtube), en lo particular me llama la atención Twitter. Esta red es identificada por los 140 caracteres con los que el usuario debe comunicarse a la vez con los otros miembros. Con la pregunta inicial “¿Qué está pasando?”, invita a describir en un mínimo espacio ideas, momentos[2], noticias, opiniones e intercambiar, también brevemente (porque no es un chat aunque a veces lo parezca), puntos de vista entre follows (seguidos), followers (seguidores) y nofollowers (no es necesario que alguien siga al usuario para poder entrar en una discusión)[3].

Esta red social se encuentra en franco estado de crecimiento, pues da la oportunidad de que la gente común socialice con gente de gobierno, artistas y personas famosas; lo que no garantiza, claro, una permanente comunicación.

Por tratarse de una red de tiempo real, los usuarios pueden estar al tanto de lo que ocurre a través de los distintos noticieros y, también, por las noticias que ellos mismos generan desde lugares determinados.

En sitios donde existe silencio periodístico por su grado de riesgo, Twitter se ha convertido en la herramienta para estar al tanto de lo que sucede; pero, repetimos, esto no es garantía de veracidad, ya que también puede servir para causar temor a la población con algún mensaje cierto o falso, sin que esto sea una razón suficiente para llevarlo al catálogo de penas, como desafortunadamente ocurrió en Tabasco y Veracruz.

Las redes sociales son el primer paso hacia la nueva ingeniería del pensamiento en internet. Ahí está su potenciación. Conocer sus alcances es un deber para los operadores del derecho, pues no falta mucho tiempo para tener que resolver sobre cuestiones jurídicas y antijurídicas provenientes de distintos puntos del planeta.

¿ Hasta dónde pueden llegar las redes sociales?

El caso Wikileaks despertó el ataque de bases de datos y páginas que se negaron a dar alojo a la información sobre los cables de la diplomacia norteamericana. Esos ataques en masa provenían de distintas latitudes y tenían un solo fin: inutilizar los servicios informáticos de portales comerciales y bancarios. Ningún sistema está preparado todavía para contener esta clase de ataques, como tampoco existe la legislación suficiente sobre el tema.

De igual modo, hace algunos meses pudimos constatar los primeros resultados de la red social en un ámbito de resistencia política. El norte de África (Túnez y Egipto) ha sufrido dos cambios de gobierno que, en su momento, resistieron las manifestaciones y las urnas, pero no pudieron contener la actividad en línea a pesar de haber bajado el switch del servicio de internet el 28 de enero de 2011. Para entonces, la población ya estaba organizada. El Derecho no puede ser ajeno a esta clase de fenómenos sociales con los que se inicia otra forma de escribir la Historia.

[1] Doctor en Derecho por la Universidad Nacional Autónoma de México, Miembro del Sistema Nacional de Investigadores (Conacyt); Profesor de Derecho Penal en Facultad de Derecho de la UNAM, la Universidad Anáhuac e Instituto de Posgrado en Derecho; ex Director de Investigación y actual investigador invitado del Instituto Nacional de Ciencias Penales (INACIPE). Autor de los libros El error en el Derecho Penal; Delitos Informáticos; La prueba electrónica en materia penal y Ley de protección de datos personales en posesión de los particulares y su reglamento, con comentarios, todos de la editorial Porrúa.

[2] Incluso personas en tiempo real escriben en su twitter eventos como aquél en el que un hombre describió paso a paso su propia boda, o el nacimiento de un bebé. Los astronautas de la estación espacial internacional envían, por este medio, imágenes de la Tierra.

[3] En esta red también están los llamados trolls, que son personas dedicadas a parodiar, molestar, insultar y, en caso extremo, a amenazar a algún usuario en particular.